Elementos de red internetworking

NIC: (Capa 2)

A partir de la tarjeta de interfaz de red, la discusión se traslada a la capa dos, la capa de enlace de datos, del modelo OSI. En términos de aspecto, una tarjeta de interfaz de red (tarjeta NIC o NIC) es un pequeño circuito impreso que se coloca en la ranura de expansión de un bus de la motherboard o dispositivo periférico de un computador. También se denomina adaptador de red. En los computadores portátiles (laptop/notebook), las NIC generalmente tienen el tamaño de una tarjeta PCMCIA. Su función es adaptar el dispositivo host al medio de red.

Las NIC se consideran dispositivos de la Capa 2 debido a que cada NIC individual en cualquier lugar del mundo lleva un nombre codificado único, denominado dirección de Control de acceso al medio (MAC). Esta dirección se utiliza para controlar la comunicación de datos para el host de la red.

En algunos casos, el tipo de conector de la NIC no concuerda con el tipo de medios con los que usted debe conectarse. Un buen ejemplo de ello es el router Cisco 2500. En el router hay conectores AUI (Interfaz de unidad de conexión) y usted debe conectar el router a un cable Ethernet UTP Cat5. Para hacer esto, se usa un transceptor (transmisor/receptor). El transceptor convierte un tipo de señal o conector en otro (por ej., para conectar una interfaz AUI de 15 pins a un jack RJ-45, o para convertir señales eléctricas en señales ópticas). Se considera un dispositivo de Capa 1, dado que sólo analiza los bits y ninguna otra información acerca de la dirección o de protocolos de niveles más altos.

Las NIC no tienen ningún símbolo estandarizado. Se da a entender que siempre que haya dispositivos de red conectados a un medio de red, existe alguna clase de NIC o un dispositivo similar, aunque por lo general no aparezcan. Siempre que haya un punto en una topología, significa que hay una NIC o una interfaz (puerto), que actúa al menos como parte de una NIC.

HUBS (Concentradores):(CAPA1)

Símbolo:

El propósito de un hub es regenerar y retemporizar las señales de red. Esto se realiza a nivel de los bits para un gran número de hosts (por ej., 4, 8 o incluso 24) utilizando un proceso denominado concentración.

También se denomina repetidor multipuerto. La diferencia es la cantidad de cables que se conectan al dispositivo. Las razones por las que se usan los hubs son crear un punto de conexión central para los medios de cableado y aumentar la confiabilidad de la red.

La confiabilidad de la red se ve aumentada al permitir que cualquier cable falle sin provocar una interrupción en toda la red. Esta es la diferencia con la topología de bus, en la que, si un cable falla, esto causa una interrupción en toda la red. Los hubs se consideran dispositivos de la Capa 1 dado que sólo regeneran la señal y la envían por medio de un broadcast de ella a todos los puertos (conexiones de red).

En redes, hay distintas clasificaciones de los hubs. La primera clasificación corresponde a los hubs activos o pasivos. La mayoría de los hubs modernos son activos; toman energía desde un suministro de alimentación para regenerar las señales de red. Algunos hubs se denominan dispositivos pasivos dado que simplemente dividen la señal entre múltiples usuarios, lo que es similar a utilizar un cable «Y» en un reproductor de CD para usar más de un conjunto de auriculares. Los hubs pasivos no regeneran los bits, de modo que no extienden la longitud del cable, sino que simplemente permiten que uno o más hosts se conecten al mismo segmento de cable.

Otra clasificación de los hubs corresponde a hubs inteligentes y hubs no inteligentes.

- Los hubs inteligentes tienen puertos de consola, lo que significa que se pueden programar para administrar el tráfico de red.

- Los hubs no inteligentes simplemente toman una señal de red entrante y la repiten hacia cada uno de los puertos sin la capacidad de realizar ninguna administración.

La función del hub en una red token ring se ejecuta a través de la Unidad de conexión al medio (MAU). Físicamente, es similar a un hub, pero la tecnología token ring es muy distinta. En las FDDI, la MAU se denomina concentrador. Las MAU también son dispositivos de la Capa 1.

Los repetidores multipuerto combinan las propiedades de amplificación y de retemporización de los repetidores con la conectividad. Es normal que existan 4, 8, 12 y hasta 24 puertos en los repetidores multipuerto. Esto permite que varios dispositivos se interconecten de forma económica y sencilla. Los repetidores multipuerto a menudo se llaman hubs, en lugar de repetidores, cuando se hace referencia a los dispositivos que sirven como centro de una red de topología en estrella. Los hubs son dispositivos de interred muy comunes. Dado que el hub típico «no administrado» simplemente requiere alimentación y jacks RJ-45 conectados, son excelentes para configurar una red con rapidez. Al igual que los repetidores en los que se basan, sólo manejan bits y son dispositivos de la Capa 1.

Switches: (Capa 2)

Símbolo:

Un switch, al igual que un puente, es un dispositivo de la capa 2. De hecho, el switch se denomina puente multipuerto, así como el hub se denomina repetidor multipuerto. La diferencia entre el hub y el switch es que los switches toman decisiones basándose en las direcciones MAC y los hubs no toman ninguna decisión. Como los switches son capaces de tomar decisiones, hacen que la LAN sea mucho más eficiente. Los switches hacen esto «conmutando» datos sólo desde el puerto al cual está conectado el host correspondiente. A diferencia de esto, el hub envía datos a través de todos los puertos de modo que todos los hosts deban ver y procesar (aceptar o rechazar) todos los datos.

A primera vista los switches parecen a menudo similares a los hubs. Tanto los hubs como los switches tienen varios puertos de conexión, dado que una de sus funciones es la concentración de conectividad (permitir que varios dispositivos se conecten a un punto de la red). La diferencia entre un hub y un switch está dada por lo que sucede dentro del dispositivo.

El propósito del switch es concentrar la conectividad, haciendo que la transmisión de datos sea más eficiente. Por el momento, pensemos en el switch como un elemento que puede combinar la conectividad de un hub con la regulación de tráfico de un puente en cada puerto. El switch conmuta paquetes desde los puertos (las interfaces) de entrada hacia los puertos de salida, suministrando a cada puerto el ancho de banda total (la velocidad de transmisión de datos en el backbone de la red).

Routers (enrutadores): (Capa 3)

Símbolo:

Un router es un dispositivo que encamina o enruta el tráfico desde una red conectada a uno de sus puertos físicos, hacia otra red conectada en otro de sus puertos. El router es un dispositivo que trabaja a nivel de red.

Para ello necesita:

- Saber la dirección de destino: ¿a dónde va la información que necesita ser enrutada?

- Identificar las fuentes de la información a ser encaminada: ¿Cuál es origen de la información?

- Descubrir las rutas: ¿Cuáles son las posibles rutas iniciales, o caminos, a los destinos de interés?

- Seleccionar rutas: ¿Cuál es el mejor camino para el destino que se requiere?

- Mantener y verificar la información de routing: ¿Está la información sobre el camino hacia el destino, actualizada?

La información de routing que el router obtiene del administrador de red o de otros routers, la sitúa en su tabla de rutas. El router se remitirá a esta tabla para decidir por qué interfaz se manda la información en base a su dirección destino. Si la red destino está directamente conectada, el router ya conoce qué interfaz debe utilizar. Si la red destino no está directamente conectada, entonces el router debe aprender la mejor ruta posible que debe utilizar para enviar los paquetes. Esta información puede aprenderla de las siguientes maneras:

- Introducida manualmente por el administrador de red (routing estático)

- Recogida a través de procesos de routing dinámico activados en los routers.

Esta última utiliza protocolos de enrutamiento como RIP, IGRP, BGP, EIGRP, OSPF

Colisiones y dominio de colisiones

Uno de los problemas que se puede producir, cuando dos bits se propagan al mismo tiempo en la misma red, es una colisión. En una red pequeña y de baja velocidad es posible implementar un sistema que permita que sólo dos computadores envíen mensajes, cada uno por turnos. Esto significa que ambas pueden mandar mensajes, pero sólo podría haber un bit en el sistema. El problema es que en las grandes redes hay muchos computadores conectados, cada uno de los cuales desea comunicar miles de millones de bits por segundo. También es importante recordar que los «bits» en realidad son paquetes que contienen muchos bits.

Se pueden producir problemas graves como resultado del exceso de tráfico en la red. Si hay solamente un cable que interconecta todos los dispositivos de una red, o si los segmentos de una red están conectados solamente a través de dispositivos no filtrantes como, por ejemplo, los repetidores, puede ocurrir que más de un usuario trate de enviar datos a través de la red al mismo tiempo. Ethernet permite que sólo un paquete de datos por vez pueda acceder al cable. Si más de un nodo intenta transmitir simultáneamente, se produce una colisión y se dañan los datos de cada uno de los dispositivos.

El área dentro de la red donde los paquetes se originan y colisionan, se denomina dominio de colisión, e incluye todos los entornos de medios compartidos. Por ejemplo, un alambre puede estar conectado con otro a través de cables de conexión, transceptores, paneles de conexión, repetidores e incluso hubs. Todas estas interconexiones de la Capa 1 forman parte del dominio de colisión.

Cuando se produce una colisión, los paquetes de datos involucrados se destruyen, bit por bit. Para evitar este problema, la red debe disponer de un sistema que pueda manejar la competencia por el medio (contención). Por ejemplo, un sistema digital sólo puede reconocer dos estados de voltaje, luz u ondas electromagnéticas. Por lo tanto, en una colisión, las señales interfieren, o colisionan, entre sí. Al igual que lo que ocurre con dos automóviles, que no pueden ocupar el mismo espacio, o la misma carretera, al mismo tiempo, tampoco es posible que dos señales ocupen el mismo medio simultáneamente.

Repetidores y dominio de colisión

Los repetidores regeneran y retemporizar los bits, pero no pueden filtrar el flujo de tráfico que pasa por ellos. Los datos (bits) que llegan a uno de los puertos del repetidor se envían a todos los demás puertos. El uso de repetidor extiende el dominio de colisión, por lo tanto, la red a ambos lados del repetidor es un dominio de colisión de mayor tamaño.

HUBS y dominio de colisión

Ya hemos aprendido que el otro nombre del hub es repetidor multipuerto. Cualquier señal que entre a un puerto del hub se regenera, retemporiza y se envía desde todos los demás puertos. Por lo tanto, los hubs, que son útiles para conectar grandes cantidades de computadores, extienden los dominios de colisión. El resultado final es el deterioro del desempeño de la red si todos los computadores en esa red exigen anchos de banda elevados, simultáneamente.

Tanto los repetidores como los hubs son dispositivos de la Capa 1 y, por lo tanto, no ejecutan ninguna filtración del tráfico de red, si se amplía un tendido de cables mediante un repetidor y se termina ese tendido mediante un hub, esto simplemente da como resultado un dominio de colisión de mayor tamaño.

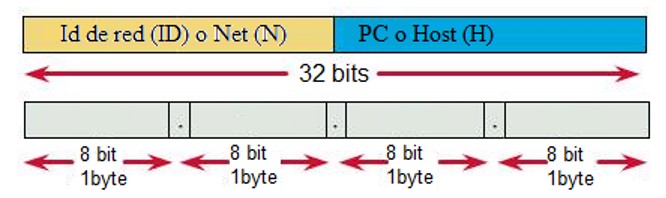

Direccionamiento IPV4

Una dirección IP (internet protocol) es un número único para cada computador dentro de una red que puede indicar dónde está un PC o al menos en que red se encuentra. Un ejemplo serio 219.113.4.2. Es tarea de los protocolos de mayor nivel (protocolos en otras capas como el DNS) hacer corresponder direcciones de internet con nombres como WWW.GOOGLE.COM o WWW.RCGALUME.UHOSTFULL.COM a su dirección IP.

Las direcciones ip están compuestas por 32 bit, los 32 bits se dividen en una parte para red (N Net) y otra para PC (H o Host).

Es decir que una dirección ip es una sucesión de 32 ceros o unos como:

10101100000100000111101011001100

La dirección ip se divide en 4 partes de 8 bits, 32/4 = 8, cada una de esas partes se llaman octeto, cada octeto se separa por un punto.

10101100.00010000.01111010.11001100

Si cada octeto binario se convierte a decimal queda 172.16.122.204 que es un ejemplo de dirección IP.

Para ampliar comprender como convertir una dirección ip en binarios a decima.

La dirección IP contiene la información necesaria para enrutar (enviar un paquete a través de la red o a través de internet ) a otro pc, par esto requiere información como IP origen IP destino la información a transportar y un mecanismo de detección de errores ( HTTP://WWW.MONOGRAFIAS.COM).

Cada dirección origen y destino contiene realmente una dirección de 32 bits. El campo de dirección origen contiene la dirección IP del dispositivo que envía el paquete. El campo destino contiene la dirección IP del dispositivo que recibe el paquete. La información son los datos que vienen de la capa 2.

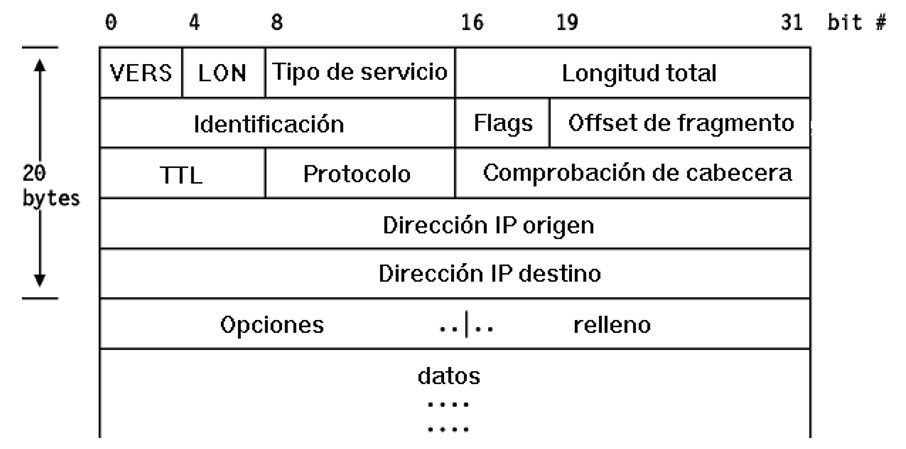

El protocolo IP realmente es más complejo ver y tiene más campos, la distribución de campos del protocolo IP es la siguiente (fuente www.cicei.com ).

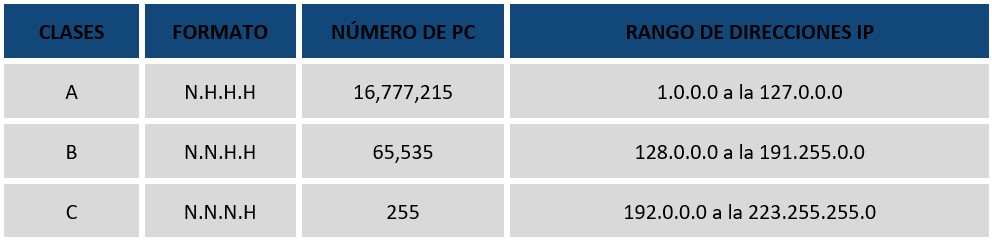

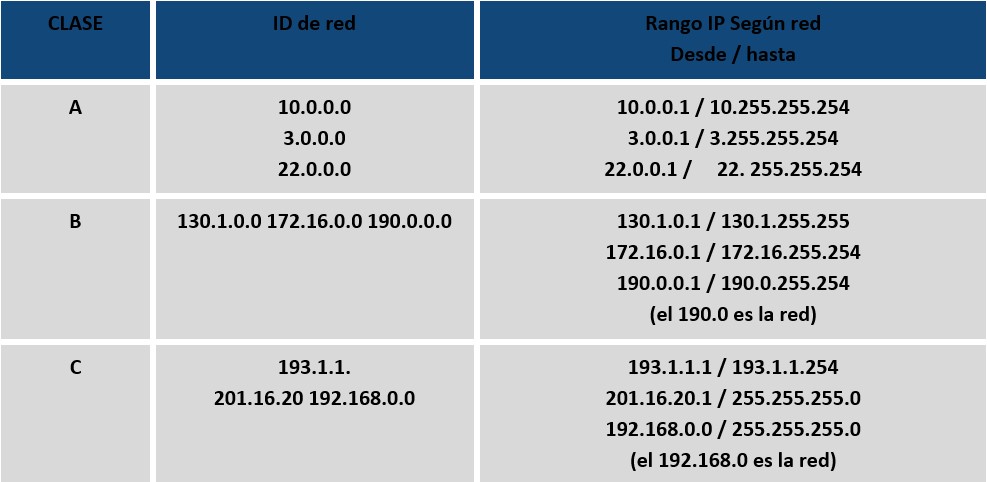

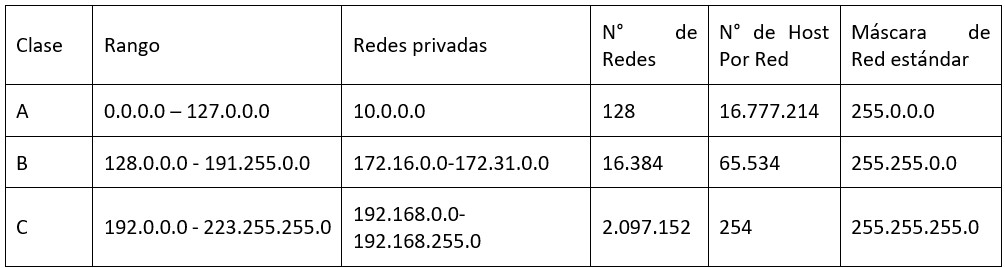

Hay 3 clases de direcciones IP: si se convierte en binario En la Clase A, el bit más significativo es 0,los 7 bits siguientes son la red, y los 24 bits restantes son la dirección local; en la Clase B, los dos bits más significativos son uno-cero («10»), los 14 bits siguientes son la red y los últimos 16 bits son la dirección local; en la Clase C, los tres bits más significativos son uno-uno-cero («110»), los 21 bits siguientes son la red y los 8 restantes son la dirección local. La clases de red D y E se usan para propósitos especiales, por ejemplo las redes clase D se usa para aplicaciones Multicast, y las redes clase E para Investigación.

Direccionamiento IP usadas para computadores en redes internas o internet.

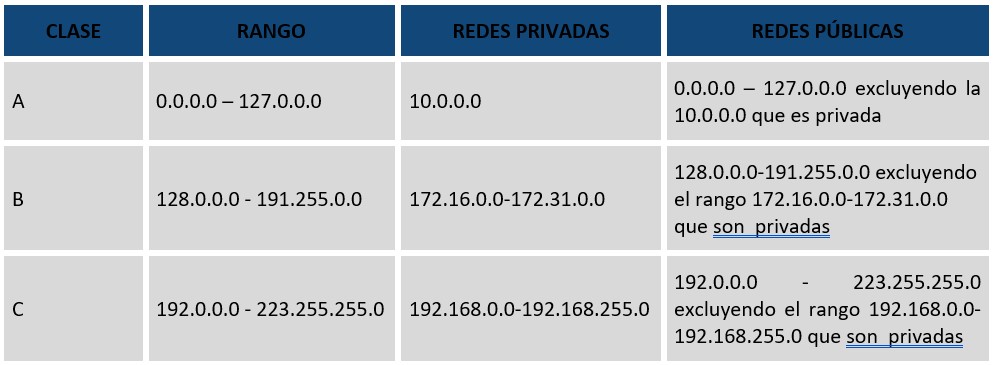

Las redes además de ser clase A b o C pueden ser públicas o privadas una dirección privada se usa al interior de una casa o una empresa y una dirección pública se encuentra en internet como es el caso de google.

Para cada red A, B o C hay un rango de direcciones y dentro de este rango hay un sub rango que es privado.

Tabla 5 rangos públicos y privados

La N en el formato especifica cuantos octetos son reservados para net (es decir la red), y el H especifica cuantos Octetos son reservados para Hosts (es decir los PC), en la clase B se asignan igual cantidad de redes que de computadores dentro de las redes. En una clase C se cuenta con muy pocos bits para PC. Una IP es clase A, B o C según el rango donde se encuentre.

la red 127 de la Clase A pruebas de diagnóstico conocidas como loopback (ida y regreso), el cual permite a las computadoras enviarse a ellas mismas un paquete sin afectar el ancho de banda de la red. También existen una clase D y una clase E. La clase D es usada para multicast de grupos de datos de una determinada aplicación o servicio de un servidor. La clase E está reservada para usos experimentales.

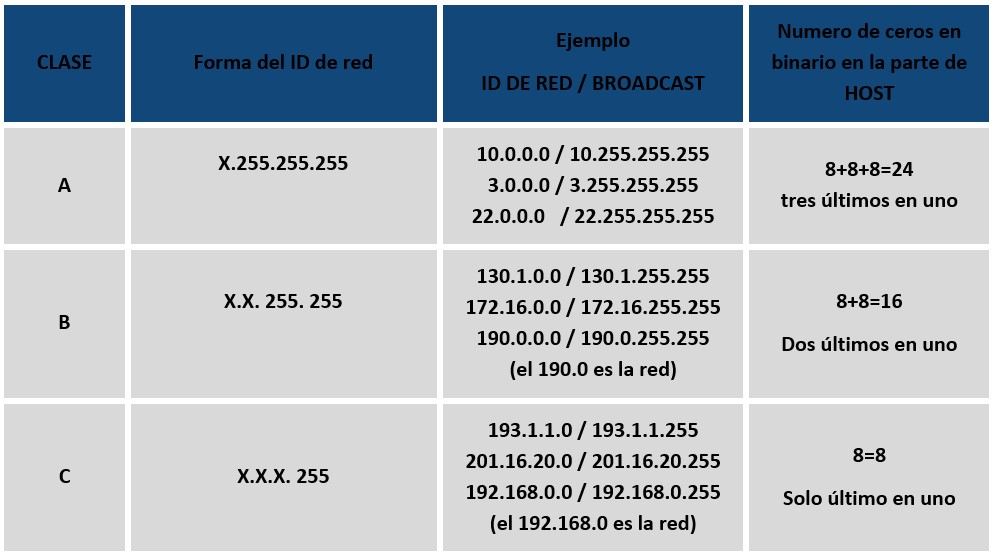

ID de Red

Es el nombre que se da a la red y no se pude dar a un computador la id de red se reconoce por tener 0 en la parte de host, el número de 0s varía según la clase.

Ejercicio de aprendizaje

Broadcast

Es la dirección IP que se da para que un computador pueda mandar un mensaje a todos los computadores de la red y no se pude dar a un computador la id de red se reconoce por tener 1s en la parte de host, el número de 1s varía según la clase.

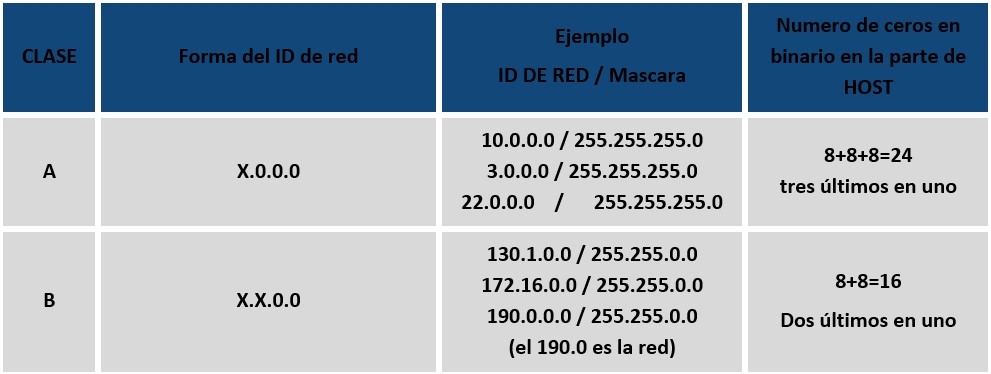

Máscara red

Es el indicador que divide formalmente la parte de red de la parte de host colocando 1s a la parte de red y 0s a la parte de host varía según la clase.

Ejercicio de aprendizaje

Dirección IP de un PC

Es la dirección IP que se da para que un computador que no es ni el Id de red (parte de host en 0s) ni el broadcast (parte de host en 1s).

Ejercicio de aprendizaje

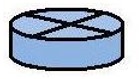

Diseño de redes

Metodología planteada

Área de aplicación: Esta metodología puede ser aplicada en asignaturas o cursos donde se tenga como objeto de estudio las redes de datos y como competencia especifica el diseño redes de datos, abordado desde capa 3 del modelo OSI, la metodología se limita a indicar la estudiante como plasmar un diseño, partiendo de un esquema conceptual de la red o de un enunciado, sin hacer especificaciones de los aspectos de funcionamiento de los dispositivos de internetworking, como nubes enlaces y enrutadores, ni cuestiones teóricas.

Aplicación del método: En las asignaturas redes de datos además de comprender el funcionamiento de los elementos de internetworking una de las competencias que se esperan de un estudiante, es el diseño esquemático del diseño del diseño de red donde pueda aplicar los conocimientos de capa 3, como la asignación del direccionamiento IP según la cantidad de PC conectados, la configuración de router y las tablas de enrutamiento.

El método permite que el estudiante realice una abstracción del diseño, el cual será fácilmente evaluable sin requerir emuladores o el uso de comandos, lo que implica que el estudiante se enfoque en el diseño y no en su implementación, evitando consideraciones de marcas y equipos empleados.

Pasos del método

Se propone dividir el proceso de diseño en 4 pasos independientes y secuenciales del diseño de una red WAN, como se verá en la figura puesta a continuación:

Descripción de la metodología

Se describen cada uno de los pasos que propone la metodología, definiendo los elementos requeridos.

Pasos propuestos

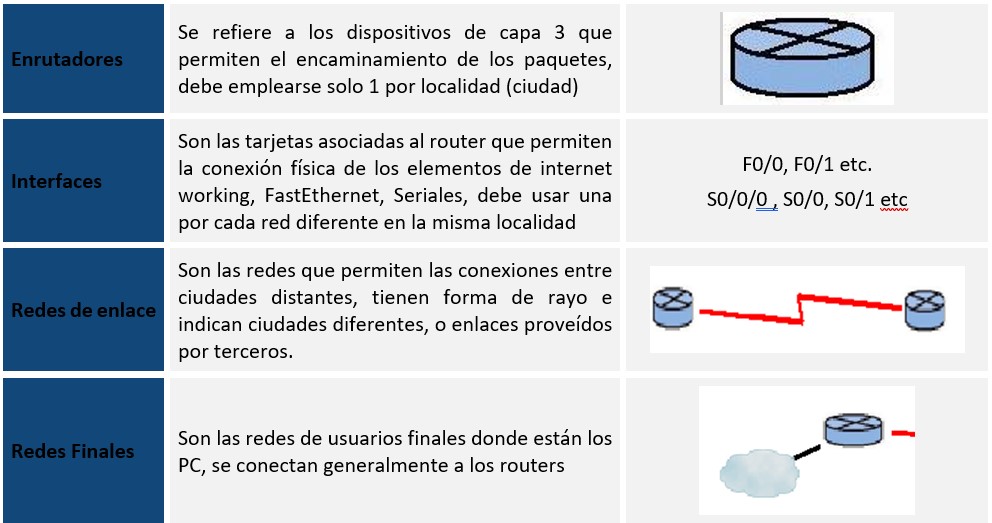

Paso 1. Esquema de conexiones, así como los mapas mentales son diagramas que permiten representar palabras, ideas, tareas, u otros conceptos de una idea, para representar las redes de datos se requiere un esquema de conexiones, en este esquema se debe mostrar claramente las interconexiones que existen entre las redes y los enrutadores, se debe diseñar la red acorde a un enunciado eligiendo cada elemento, básicamente interfaces, routers, redes finales y redes de enlace.

Paso 2: Asignación de direccionamiento IP: permite asignar la clase de red según la cantidad de PC que tengan las redes A, B, o C, haciendo uso se la siguiente regla: debe usar la red sugerida, de lo contrario debe usar la red que contenga en forma más estricta la cantidad de pc requeridos iniciando desde la clase C, debe emplear ¡Error! No se encuentra el origen de la referencia.

Para la escogencia de la clase de una red, por ejemplo, si la red tiene 300 pc se analiza que esta cantidad de pc no es soportada por una clase C (254 pc según tabla 1), se podría pensar en clase B o A pero se debe escoger B ya que es la clase que contiene de forma más estrecha los 300 PC.

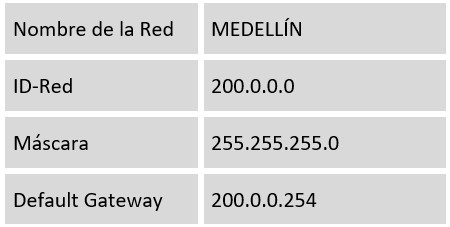

Luego de escoger la red más adecuada debe decidir si es pública o privada, esto depende del enunciado, para cada red debe darse la máscara y default Gateway según:

Paramentos de la asignación IP

Se recomienda usar como Default Gateway el usar el último pc disponible de la red, esto cobra mayor valor pedagógico cuando se usan subredes pues verifica la pericia del estudiante para realizar el cálculo de cuál sería la última disponible de la red IP de la red.

Si se tuviera una red en Medellín pública con 10 pc, es decir clase C se llenaría así:

Para las redes de enlace que comunican las ciudades entre sí, no debe especificar el Default Gateway, ya que este encaminamiento es labor del enrutador.

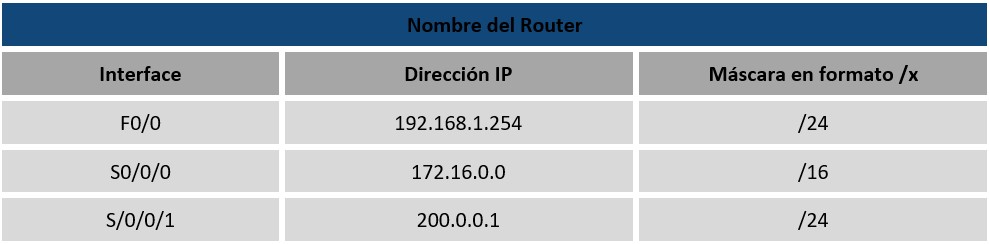

Paso 3: Configuración de router: En este paso el alumno especifica la dirección IP de cada una de las interfaces del Router, al margen de la marca sistema operativo o referencia del router a configurar, se deben especificar las IP tanto seriales como Ethernet, este paso está en concordancia directa con las direcciones ip asignadas a las redes en el paso anterior, se propone que se use una tabla similar a tabla 3.

Se recomienda en las redes de enlace usar la primera y la última dirección ip de la red elegida en el paso anterior, esto también verifica la pericia del estudiante para realizar el cálculo de cuál sería la última y la primera IP disponible de la red.

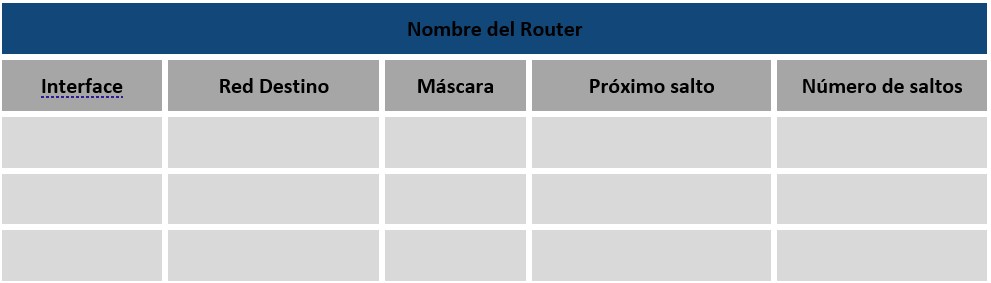

Paso 4. Tablas de enrutamiento: Dado que se pueden usar múltiples protocolos de enrutamiento como Rip u OSPF, este paso busca evaluar la pericia del estudiante para indicar el estado de las tablas de enrutamiento si se usara un protocolo como RIP, o si estas rutas se dieran en forma estática al router, se propone el uso de la siguiente tabla.

Tabla configuración de routers

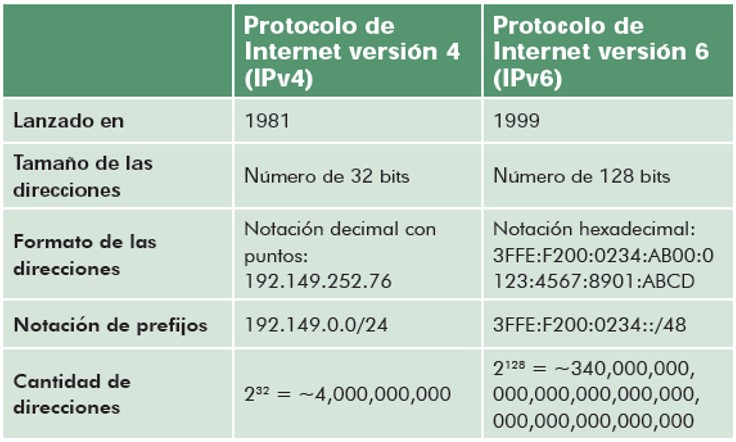

Introducción a IPV6

El protocolo IP es el lenguaje con el que se comunican entre sí los equipos como se explicó anteriormente. Cada dispositivo tener una dirección IP para que funcione a través de Internet.

En Colombia la mayoría de equipos están operando con tecnología IPv4, que son direcciones asignadas en cuatro números, cada uno de tres dígitos. Sin embargo, el 3 de febrero del 2011, la IANA (Agencia Internacional de Asignación de Números de Internet) entregó el último bloque de direcciones disponibles con tecnología IPv4, lo cual obliga a todos los países del mundo a hacer una transición al protocolo IPv6. (Mintic.gov.co).

Las direcciones IPV4 usan 32 bit lo que supone un direccionamiento de 2^32 direcciones posibles es decir de 4.294.967.296 direcciones usables estas cuatro mil doscientas noventa y cuatro millones de direcciones ip hoy día son insuficientes lo que implica que ya no hay nuevos bloques de direcciones IPV4 para entregar.

Aunque existen muchos mecanismos implementados desde los 80 para preservar las direcciones ip como el bloque de direcciones privadas en cada una de las redes y el uso de NAT esto finalmente resulto ser insuficiente.

Notación para las direcciones IPV6

Las direcciones IPv6, son de de 128 bits de longitud, se escriben como ocho grupos de cuatro dígitos hexadecimales.

Si una ipv4 son 32 bits

10101010101010101010101010101010

Una ipv6 son 128

10101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010101010

Por ejemplo:

2001:0db8:85a3:08d3:1319:8a2e: 0370:7334

La anterior es una dirección IPv6 válida.

Por asuntos de comodidad se puede comprimir un grupo de cuatro «0000» por:

Por ejemplo, 2001:0db8:85a3:0000:1319:8a2e: 0370:7344

Se puede comprimir en:

—-

2001:0db8:85a3::1319:8a2e: 0370:7344

Ejercicio de aprendizaje

Siguiendo esta regla, si más de dos grupos consecutivos son nulos, también pueden comprimirse como «::». Si la dirección tiene más de una serie de grupos nulos consecutivos la compresión sólo se permite en uno de ellos. Así, las siguientes son representaciones posibles de una misma dirección:

2001:0DB8:0000:0000: 0000:0000:1428:57ab

2001:0DB8:0000:0000:0000::1428:57ab

2001:0DB8:0:0: 0:0:1428:57ab

2001:0DB8:0::0:1428:57ab

2001:0DB8::1428:57ab

Los ceros iniciales en un grupo también se pueden omitir:

2001:0DB8:02de::0e13

2001:DB8:2de::e13

Si la dirección es una dirección IPv4, los últimos 32 bits pueden escribirse en base decimal, así:

::ffff:192.168.89.9 (IPv4 en IPv6 base decimal)

::ffff:c0a8:5909 (IPV4 en IPV6 escrita en formato hexadecimal)

Las direcciones IPv4 pueden ser transformadas fácilmente al formato IPv6. Por ejemplo, si la dirección decimal IPv4 es 135.75.43.52 (en hexadecimal, 0x874B2B34), puede ser convertida a:

0000:0000:0000: 0000:0000:0000: 874B:2B34 o::874B:2B34. Entonces, se puede usar la notación mixta dirección IPv4 compatible, en cuyo caso la dirección debería ser::135.75.43.52.

Este tipo de dirección IPv4 compatible casi no está siendo utilizada en la práctica, aunque los estándares no la han declarado obsoleta.

Cuando lo que se desea es identificar un rango de direcciones diferenciable por medio de los primeros bits, se añade este número de bits tras el carácter de barra «/». Por ejemplo:

2001:0DB8::1428:57AB/96 sería equivalente a 2001:0DB8::

2001:0DB8::874B:2B34/96 sería equivalente a 2001:0DB8:: y por supuesto también a 2001:0DB8::1428:57AB/96

Identificación de los tipos de direcciones

Los tipos de direcciones IPv6 pueden identificarse tomando en cuenta los rangos definidos por los primeros bits de cada dirección.

::/128

La dirección con todo ceros se utiliza para indicar la ausencia de dirección, y no se asigna ningún nodo.

::1/127

La dirección de loopback es una dirección que puede usar un nodo para enviarse paquetes a sí mismo (corresponde con 127.0.0.1 de IPv4). No puede asignarse a ninguna interfaz física.

::1.2.3.4/96

La dirección IPv4 compatible se usa como un mecanismo de transición en las redes duales IPv4/IPv6. Es un mecanismo que no se usa.

::ffff:0:0/96

La dirección IPv4 mapeada se usa como mecanismo de transición en terminales duales.

fe80::/10

El prefijo de enlace local (en inglés link local) específica que la dirección sólo es válida en el enlace físico local.

fec0::

El prefijo de emplazamiento local (en inglés site-local prefix) específica que la dirección sólo es válida dentro de una organización local. La RFC 3879 lo declaró obsoleto, estableciendo que los sistemas futuros no deben implementar ningún soporte para este tipo de dirección especial. Se deben sustituir por direcciones Local IPv6 Únicast.

ff00::/8

El prefijo de multicast. Se usa para las direcciones multicast.

Hay que resaltar que no existen las direcciones de difusión (en inglés broadcast) en IPv6, aunque la funcionalidad que prestan puede emularse utilizando la dirección multicast FF01::1/128, denominada todos los nodos (en inglés all nodes)

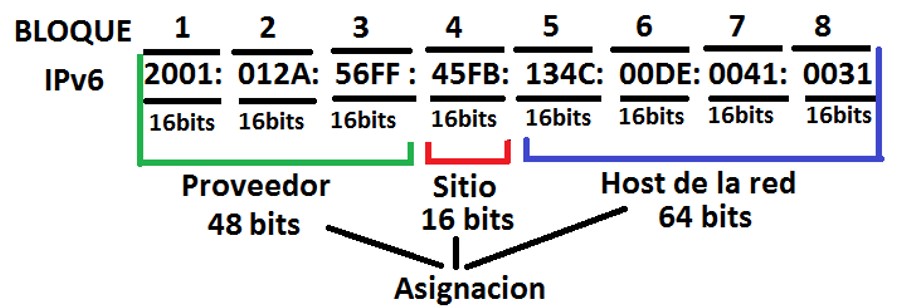

Una de las diferencias más marcadas es que IPv6 tiene un tamaño de 128 bits es decir 2^128 es decir 3,4028236692093846346337460743177e+38 direcciones disponibles estas 340 sixtillones de direcciones (340 millones de millones de millones de millones de millones de millones ) son una gran cantidad de direcciones su repesentacion se realiza en números en 8 bloques de 16 bits escritos en hexadecimales así:

2001:0000:02AA:34FF: 2567:11BC: 23AC:00C2

Una dirección ipv6 tiene además de los 8 bloques de 16 bits, una estructura donde se asignan 32 bits a los proveedores de red a nivel mundial y espacio de 16 bits para distribución a clientes (sitio) y 64 bits a cada pc. La parte de proveedor(48) + sitio(16) sería la parte de red (64) y los 64 restantes se asignan a la parte de host Así:

La máscara de red es se representa en formato /x donde x es al igual que en ipv4 es el numero bit de la parte de host.

Algunas diferencias entre ipv4 e ipv6.